Secure 랜섬웨어(Ransomware) WannaCry 예방 요령

페이지 정보

본문

Microsoft 보안 업데이트가 적용되지 않은 취약한 Windows 시스템을 겨냥 한 ‘WannaCry(워너크라이) 랜섬웨어’의 공격이 전세계적으로 진행되고 있습니다.

랜섬웨어란 컴퓨터 사용자의 파일을 인질로 금전을 요구하는 악성 프로그램으로 몸값을 뜻하는 랜섬(Ransom)과 소프웨어(Software)의 합성어입니다.

WannaCry 랜섬웨어 감염 시 문서 파일, DB파일등을 암호화하며, 암호를 푸는 대가로 비트 코인을 요구합니다.

WannaCry 랜섬웨어 는 Microsoft 보안 업데이트를 적용하지 않은 환경의 Windows 취약점을 악용한 것으로,

2017년 3월 발표된 Microsoft 보안 업데이트 [MS17-010 Microsoft Windows SMB 서버용 보안 업데이트(4013389)]에서 이미 이 취약점이 해결되었습니다.

MS17-010 보안 업데이트 적용하여 공격을 예방할 수 있으며, 또한 해당 업데이트가 이미 적용된 Windows 시스템은 이번 공격에서 안전합니다.

[ WannaCry 랜섬웨어 대응 방법 ]

1. 사용하고 있는 백신 소프트웨어를 최신으로 업데이트하고 시스템을 검사합니다. 만일 설치된 백신 소프트웨어가 없다면 Microsoft 백신 소프트웨어를 이용하십시오.

Windows Defender 와 Microsoft Anti-Malware 제품의 최신 엔진 버전 1.243.290.0 에서 Ransom:Win32/WannaCrypt 로 해당 맬웨어가 차단됩니다.

Windows 8.1 및 Windows 10 : Windows Defender 이용

Windows 7, Windows Vista: Microsoft Security Essentials 이용

Microsoft 무료 PC보안 검사 : Microsoft Safety Scanner 이용

2. Windows Update 또는 WSUS등을 이용하여 시스템을 최신으로 보안 업데이트 합니다.

WU을 사용할 수 없는 경우, Microsoft 보안 업데이트 MS17-010 를 수동 설치합니다. OS별 설치 경로는 아래와 같습니다.

Microsoft 보안 공지 MS17-010 – 긴급 Microsoft Windows SMB 서버용 보안 업데이트(4013389) https://technet.microsoft.com/ko-kr/library/security/ms17-010.aspx

3. 보안 업데이트 MS17-010을 적용할 수 없다면, ‘Microsoft SMBv1 사용 안함’으로 설정합니다.

WannaCry 랜섬웨어는 Microsoft SMBv1 원격 코드 실행 취약점(CVE-2017-0145) 을 이용합니다. 패치를 설치하지 못하는 경우 SMBv1 사용을 해제하여 이 취약점 악용을 피할 수 있으나 가능한 빠른 시일내에 패치를 적용할 것을 권장합니다.

3-1. Windows Vista , Windows 7 , Windows 8 ( 클라이언트 운영 체제 )

Microsoft 기술 자료 문서 2696547을 참조하십시오.

3-2. Windows 8.1 , Windows 10 ( 클라이언트 운영 체제 )

PowerShell을 사용한 방법

①. 시작 > 실행 > cmd

②. Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol

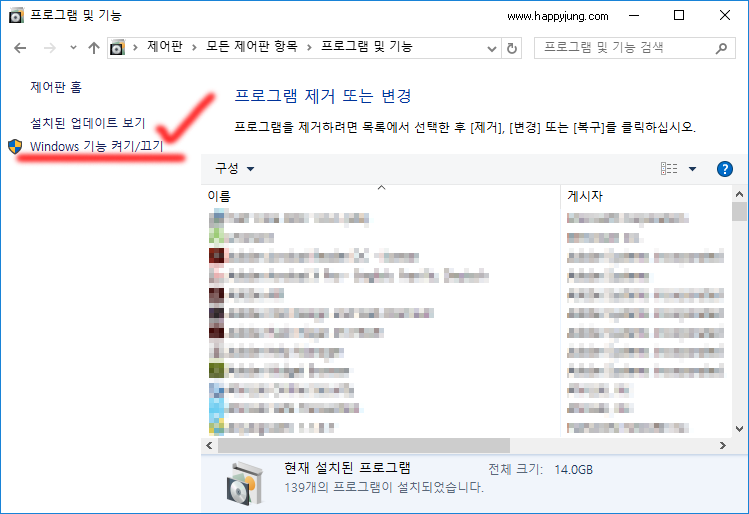

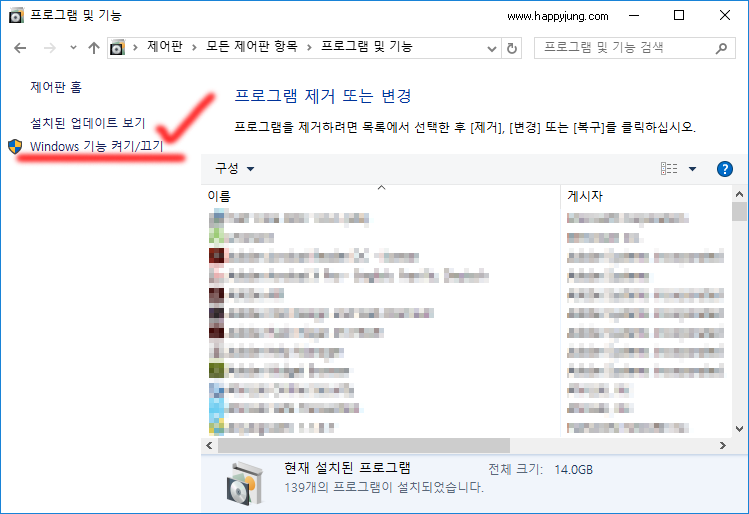

제어판 이용방법

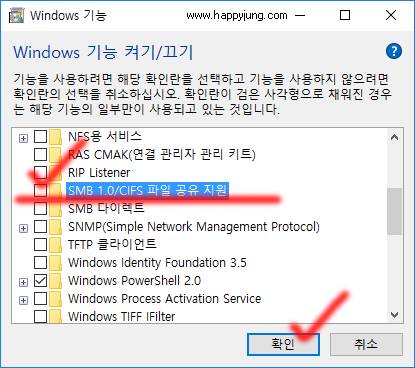

①. 제어판을 열고 프로그램을 클릭한 후 Windows 기능 사용/사용 안 함을 클릭합니다.

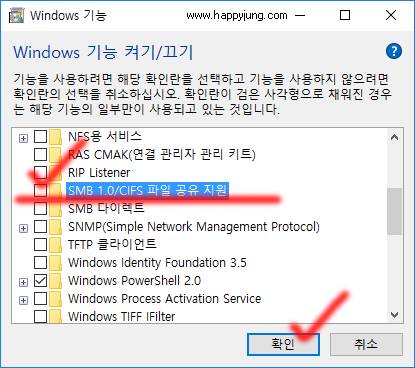

②. Windows 기능 창에서 SMB1.0/CIFS 파일 공유 지원 확인란의 선택을 해제하고 확인을 클릭합니다.

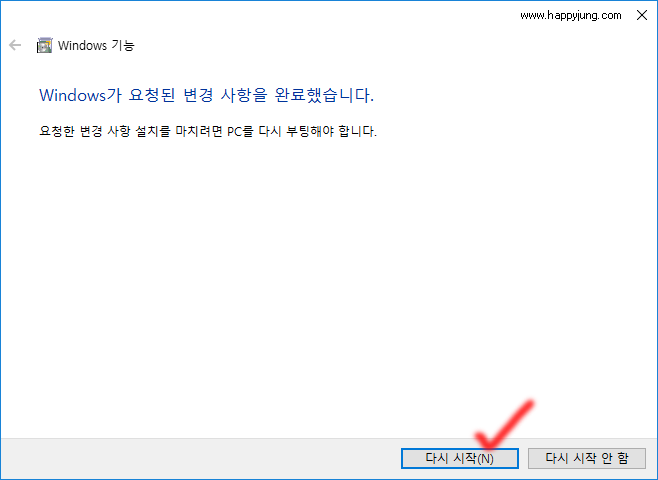

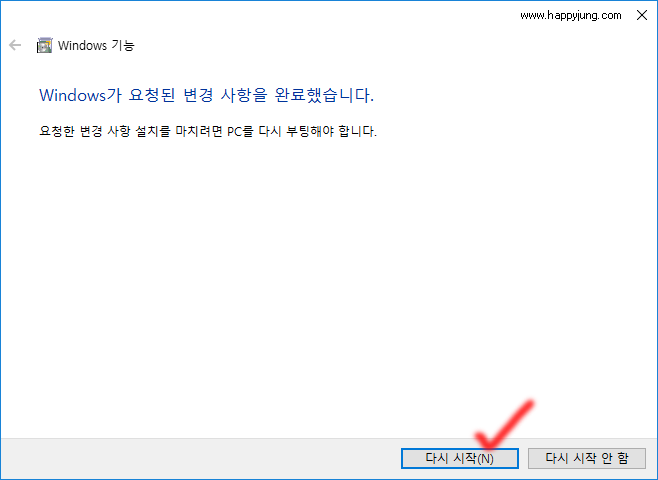

③. 시스템을 다시 시작합니다.

3-3. Windows Server 2012 R2 이상 ( 서버 운영체제 )

PowerShell을 사용한 방법

①. 시작 > 명령 프롬프트

②. Remove-WindowsFeature FS-SMB1)

제어판 이용방법

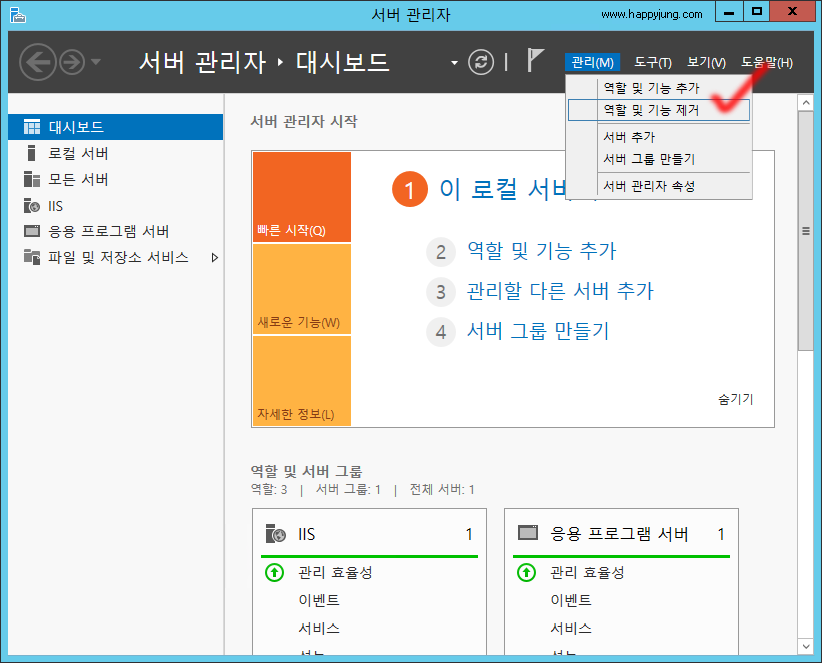

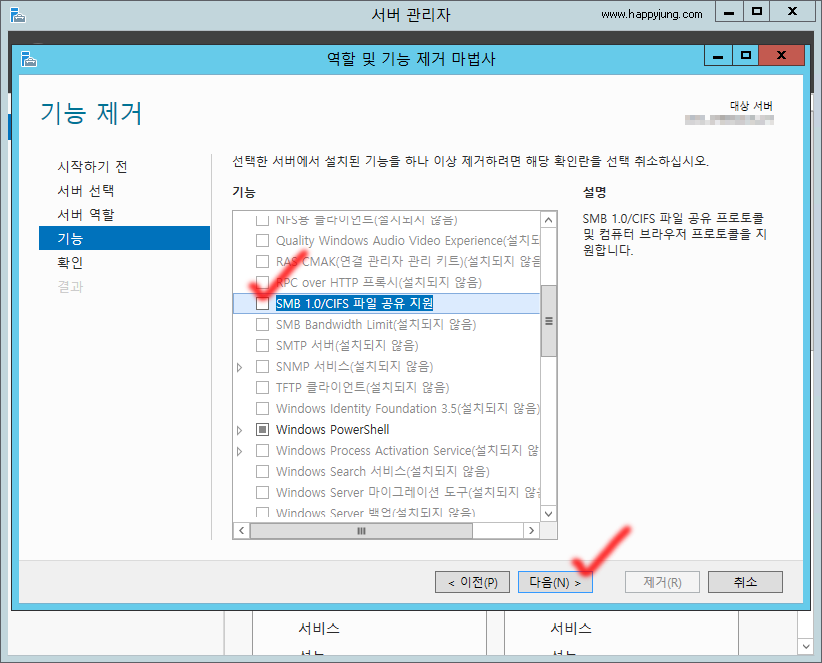

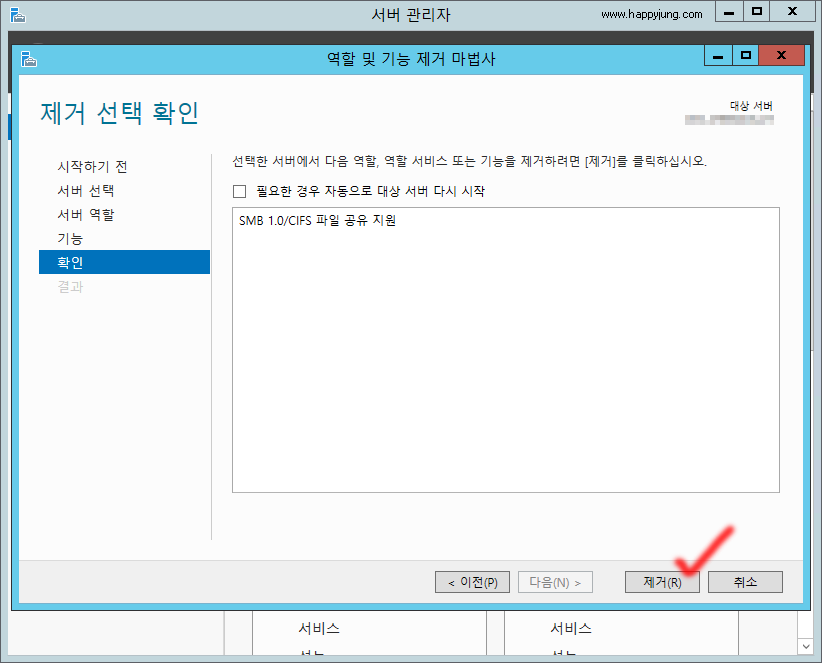

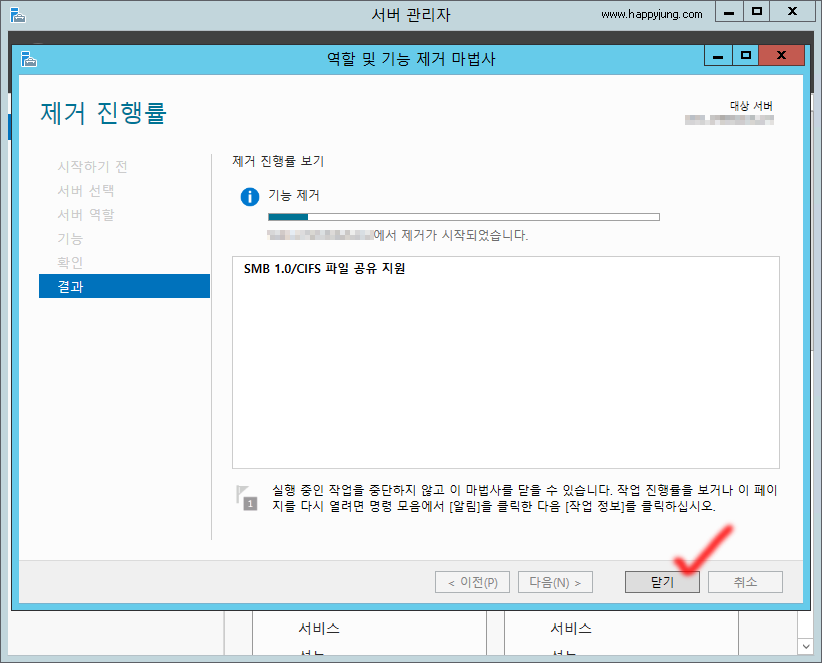

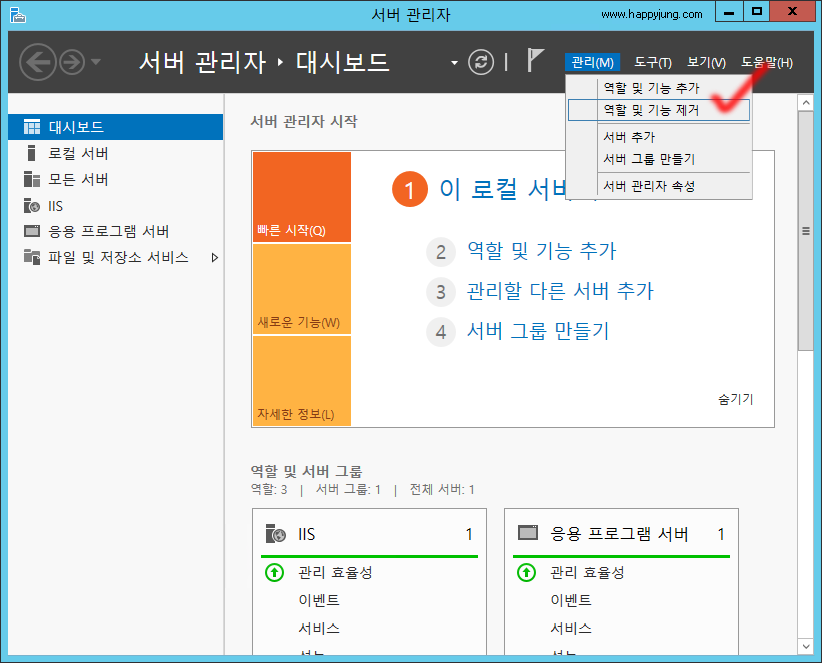

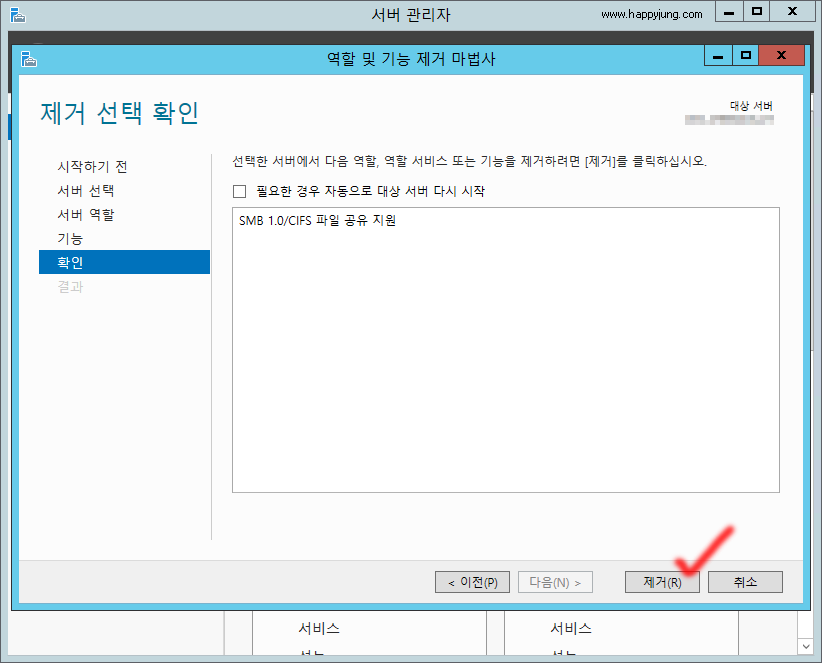

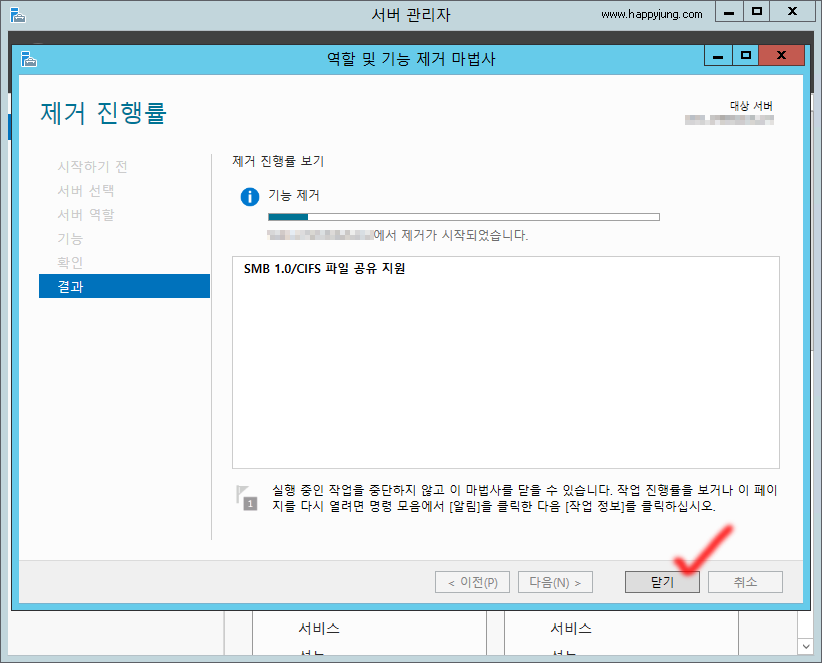

①. 서버 관리자를 열고 관리 메뉴를 클릭한 후 역할 및 기능 제거를 선택합니다.

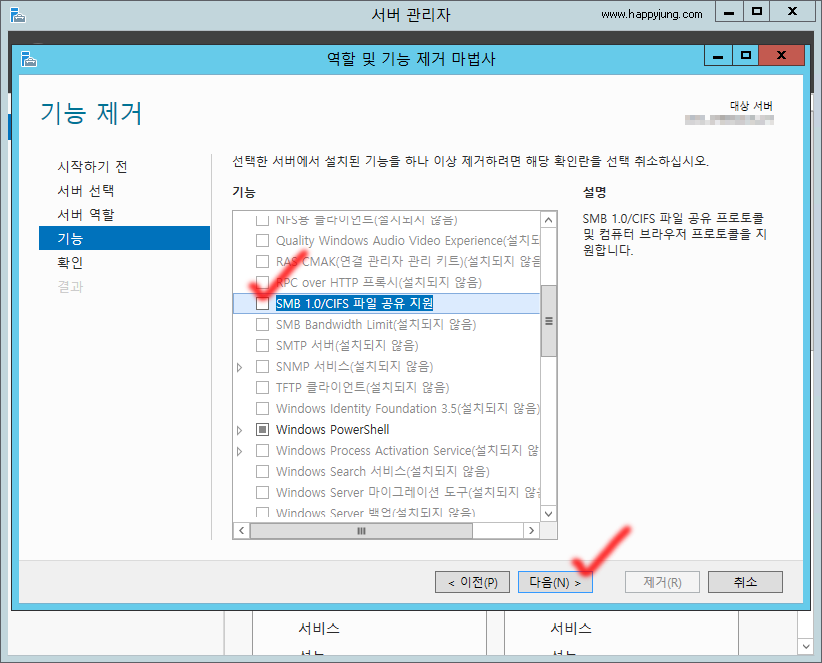

②. 기능 창에서 SMB1.0/CIFS 파일 공유 지원 확인란의 선택을 해제하고 확인을 클릭해 창을 닫습니다.

③. 시스템을 다시 시작합니다.

해결 방법의 영향. 대상 시스템에서 SMBv1 프로토콜이 사용되지 않도록 설정됩니다.

해결 방법을 실행 취소하는 방법. 문제 해결 단계를 다시 수행하면서 SMB1.0/CIFS 파일 공유 지원 기능을 활성 상태로 복원합니다.

4. 네트워크 방화벽 및 Windows 방화벽을 이용하여 SMB 관련 포트 차단

- SMB 관련 포트 : 137(UDP), 138(UDP), 139(TCP), 445(TCP)

※ SMB 서비스 포트 차단 시 공유 및 기타 관련 서비스가 중지될 수 있으니 적용 전 반드시 영향이 없는지 점검하신 후 적용하시기 바랍니다.

Window 방화벽에서 (Server Message Block) 프로토콜에 사용되는 포트 차단

①. 제어판 -> 시스템 및 보안

②. Windows 방화벽 -> 고급 설정

③. 인바운드 규칙 -> 새규칙 -> 포트 -> 다음

④. TCP -> 특정 로컬 포트 -> 139,445 -> 다음

④. TCP -> 특정 로컬 포트 -> 137-139, 445 -> 다음

⑤. 연결 차단 -> 다음

⑥. 도메인, 개인, 공용 체크 확인 -> 다음

⑦. 이름 설정 -> 마침

- 관련 문서 : KB 3185535 - 특정 방화벽 포트를 차단하여 SMB 트래픽이 회사 환경을 빠져나가지 못하도록 하기 위한 지침

[ WannaCry 랜섬웨어 감영 증상 ]

WNCRY 파일이 추가되며, 다음과 같은 파일이 표시됩니다.

r.wnry , s.wnry, t.wnry , taskdl.exe , taskse.exe , 00000000.eky , 00000000.res , 00000000.pky , @WanaDecryptor@.exe , @Please_Read_Me@.txtm.vbs , @WanaDecryptor@.exe.lnk

아래 파일 확장자를 가진 파일들을 암호화 합니다.

관련자료

http://m.post.naver.com/viewer/postView.nhn?volumeNo=7658112&memberNo=3326308

https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

https://blogs.technet.microsoft.com/mmpc/2017/05/12/wannacrypt-ransomware-worm-targets-out-of-date-systems/

https://technet.microsoft.com/ko-kr/library/security/ms17-010.aspx

https://portal.msrc.microsoft.com/ko-kr/security-guidance/advisory/CVE-2017-0145

랜섬웨어란 컴퓨터 사용자의 파일을 인질로 금전을 요구하는 악성 프로그램으로 몸값을 뜻하는 랜섬(Ransom)과 소프웨어(Software)의 합성어입니다.

WannaCry 랜섬웨어 감염 시 문서 파일, DB파일등을 암호화하며, 암호를 푸는 대가로 비트 코인을 요구합니다.

WannaCry 랜섬웨어 는 Microsoft 보안 업데이트를 적용하지 않은 환경의 Windows 취약점을 악용한 것으로,

2017년 3월 발표된 Microsoft 보안 업데이트 [MS17-010 Microsoft Windows SMB 서버용 보안 업데이트(4013389)]에서 이미 이 취약점이 해결되었습니다.

MS17-010 보안 업데이트 적용하여 공격을 예방할 수 있으며, 또한 해당 업데이트가 이미 적용된 Windows 시스템은 이번 공격에서 안전합니다.

[ WannaCry 랜섬웨어 대응 방법 ]

1. 사용하고 있는 백신 소프트웨어를 최신으로 업데이트하고 시스템을 검사합니다. 만일 설치된 백신 소프트웨어가 없다면 Microsoft 백신 소프트웨어를 이용하십시오.

Windows Defender 와 Microsoft Anti-Malware 제품의 최신 엔진 버전 1.243.290.0 에서 Ransom:Win32/WannaCrypt 로 해당 맬웨어가 차단됩니다.

Windows 8.1 및 Windows 10 : Windows Defender 이용

Windows 7, Windows Vista: Microsoft Security Essentials 이용

Microsoft 무료 PC보안 검사 : Microsoft Safety Scanner 이용

2. Windows Update 또는 WSUS등을 이용하여 시스템을 최신으로 보안 업데이트 합니다.

WU을 사용할 수 없는 경우, Microsoft 보안 업데이트 MS17-010 를 수동 설치합니다. OS별 설치 경로는 아래와 같습니다.

Microsoft 보안 공지 MS17-010 – 긴급 Microsoft Windows SMB 서버용 보안 업데이트(4013389) https://technet.microsoft.com/ko-kr/library/security/ms17-010.aspx

3. 보안 업데이트 MS17-010을 적용할 수 없다면, ‘Microsoft SMBv1 사용 안함’으로 설정합니다.

WannaCry 랜섬웨어는 Microsoft SMBv1 원격 코드 실행 취약점(CVE-2017-0145) 을 이용합니다. 패치를 설치하지 못하는 경우 SMBv1 사용을 해제하여 이 취약점 악용을 피할 수 있으나 가능한 빠른 시일내에 패치를 적용할 것을 권장합니다.

3-1. Windows Vista , Windows 7 , Windows 8 ( 클라이언트 운영 체제 )

Microsoft 기술 자료 문서 2696547을 참조하십시오.

3-2. Windows 8.1 , Windows 10 ( 클라이언트 운영 체제 )

PowerShell을 사용한 방법

①. 시작 > 실행 > cmd

②. Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol

제어판 이용방법

①. 제어판을 열고 프로그램을 클릭한 후 Windows 기능 사용/사용 안 함을 클릭합니다.

②. Windows 기능 창에서 SMB1.0/CIFS 파일 공유 지원 확인란의 선택을 해제하고 확인을 클릭합니다.

③. 시스템을 다시 시작합니다.

3-3. Windows Server 2012 R2 이상 ( 서버 운영체제 )

PowerShell을 사용한 방법

①. 시작 > 명령 프롬프트

②. Remove-WindowsFeature FS-SMB1)

제어판 이용방법

①. 서버 관리자를 열고 관리 메뉴를 클릭한 후 역할 및 기능 제거를 선택합니다.

②. 기능 창에서 SMB1.0/CIFS 파일 공유 지원 확인란의 선택을 해제하고 확인을 클릭해 창을 닫습니다.

③. 시스템을 다시 시작합니다.

해결 방법의 영향. 대상 시스템에서 SMBv1 프로토콜이 사용되지 않도록 설정됩니다.

해결 방법을 실행 취소하는 방법. 문제 해결 단계를 다시 수행하면서 SMB1.0/CIFS 파일 공유 지원 기능을 활성 상태로 복원합니다.

4. 네트워크 방화벽 및 Windows 방화벽을 이용하여 SMB 관련 포트 차단

- SMB 관련 포트 : 137(UDP), 138(UDP), 139(TCP), 445(TCP)

※ SMB 서비스 포트 차단 시 공유 및 기타 관련 서비스가 중지될 수 있으니 적용 전 반드시 영향이 없는지 점검하신 후 적용하시기 바랍니다.

Window 방화벽에서 (Server Message Block) 프로토콜에 사용되는 포트 차단

①. 제어판 -> 시스템 및 보안

②. Windows 방화벽 -> 고급 설정

③. 인바운드 규칙 -> 새규칙 -> 포트 -> 다음

④. TCP -> 특정 로컬 포트 -> 137-139, 445 -> 다음

⑤. 연결 차단 -> 다음

⑥. 도메인, 개인, 공용 체크 확인 -> 다음

⑦. 이름 설정 -> 마침

- 관련 문서 : KB 3185535 - 특정 방화벽 포트를 차단하여 SMB 트래픽이 회사 환경을 빠져나가지 못하도록 하기 위한 지침

[ WannaCry 랜섬웨어 감영 증상 ]

WNCRY 파일이 추가되며, 다음과 같은 파일이 표시됩니다.

r.wnry , s.wnry, t.wnry , taskdl.exe , taskse.exe , 00000000.eky , 00000000.res , 00000000.pky , @WanaDecryptor@.exe , @Please_Read_Me@.txtm.vbs , @WanaDecryptor@.exe.lnk

아래 파일 확장자를 가진 파일들을 암호화 합니다.

| .123 | .jpeg | .rb | .accdb | .m3u | .sln | .avi | .mov | .stw |

| .602 | .jpg | .rtf | .aes | .m4u | .snt | .backup | .mp3 | .suo |

| .doc | .js | .sch | .ai | .max | .sql | .bak | .mp4 | .svg |

| .3dm | .jsp | .sh | .ARC | .mdb | .sqlite3 | .bat | .mpeg | .swf |

| .3ds | .key | .sldm | .asc | .mdf | .sqlitedb | .bmp | .mpg | .sxc |

| .3g2 | .lay | .sldm | .asf | .mid | .stc | .brd | .msg | .sxd |

| .3gp | .lay6 | .sldx | .asm | .mkv | .std | .bz2 | .myd | .sxi |

| .7z | .ldf | .slk | .asp | .mml | .sti | .c | .myi | .sxm |

| .cgm | .nef | .sxw | .cmd | .odg | .tbk | .cs | .odt | .tiff |

| .class | .odb | .tar | .cpp | .odp | .tgz | .csr | .onetoc2 | .txt |

| .dbf | .otp | .vb | .crt | .ods | .tif | .csv | .ost | .uop |

| .dch | .ots | .vbs | .dip | .PAQ | .vmdk | .db | .otg | .uot |

| .der" | .ott | .vcd | .djvu | .pas | .vmx | .docm | .pem | .vsd |

| .dif | .p12 | .vdi | .docb | .vob | .docx | .pfx | .vsdx | |

| .dot | .php | .wav | .flv | .pps | .xlm | .ibd | .psd | .xltx |

| .dotm | .pl | .wb2 | .frm | .ppsm | .xls | .iso | .pst | .xlw |

| .dotx | .png | .wk1 | .gif | .ppsx | .xlsb | .jar | .rar | .zip |

| .dwg | .pot | .wks | .gpg | .ppt | .xlsm | .edb | .potm | .wma |

| .gz | .pptm | .xlsx | .eml | .potx | .wmv | .h | .pptx | .xlt |

| .fla | .ppam | .xlc | .hwp | .ps1 | .xltm | .java | .raw |

관련자료

http://m.post.naver.com/viewer/postView.nhn?volumeNo=7658112&memberNo=3326308

https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

https://blogs.technet.microsoft.com/mmpc/2017/05/12/wannacrypt-ransomware-worm-targets-out-of-date-systems/

https://technet.microsoft.com/ko-kr/library/security/ms17-010.aspx

https://portal.msrc.microsoft.com/ko-kr/security-guidance/advisory/CVE-2017-0145

댓글목록

등록된 댓글이 없습니다.